37

Les LANs sans fil peuvent être configurés pour opérer de différentes façons, dont les plus communs sont les modes « ad hoc » et « infrastructure ». Ces deux modes peuvent se diviser en trois configurations différentes :

- « Independant Basic Service Set » (IBSS)

- « Basic Service Set » (BSS)

- « Extended Service Set » (ESS)

Le mode d’opération IBSS n’utilise pas de point d’accès et n’est constitué que d’équipements clients qui communiquent entre eux sans aucune fonction de contrôle, de gestion de la sécurité ou de statistique centralisée. Des paramètres communs à tous les équipements opérants au sein de l’IBSS doivent être configurés :

- Service Set Identifier (SSID)

- Fréquence du canal radio

- Configuration sécurité

Le SSID n’est pas une spécificité réservée au mode d’opération IBSS. C’est un nom logique utilisé pour identifier le réseau sans fil. Il est exploité par les équipements qui veulent rejoindre le réseau sans fil pendant la phase de découverte active ou passive. Le SSID peut être configuré manuellement sur l’équipement ou découvert automatiquement grâce aux diffusions réalisées par les réseaux eux mêmes. Pour des raisons de sécurité, il convient de ne pas diffuser d’information sur la localisation du réseau dans son nom. Le SSID est sensible à la casse et il est limité à 32 octets maximum. Le fait de cacher le SSID en ne le diffusant pas ne constitue pas une sécurité efficace et peut entraver une analyse réseau telle que la répartition des canaux.

Dans la mesure où la configuration de la sécurité au sein de l’IBSS est laissée aux utilisateurs, ce mode d’opération est contraire aux politiques de sécurité d’un grand nombre d’entreprises.

En fonction des constructeurs, on peut trouver différentes façons de nommer le mode d’opération IBSS :

- « Independant Bassic Service Set » (IBSS)

- « Ad hoc »

- « Peer-to-peer »

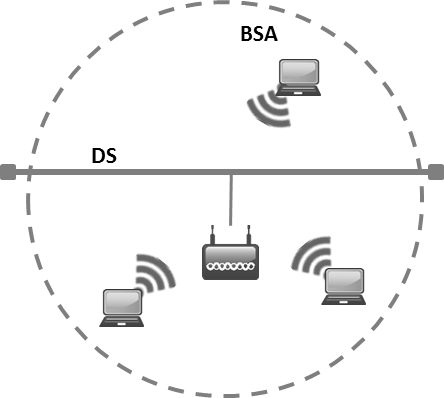

Le mode d’opération BSS est la base du réseau sans fil. Il est constitué d’un point d’accès connecté à l’infrastructure réseau appelée « Distribution System » (DS) et des clients sans fil qui lui sont associés. La zone de couverture RF, appelée « Basic Service Area » (BSA), dépend de plusieurs facteurs tels que le gain de l’antenne et les réglages de puissance RF.

Comme pour un IBSS, le BSS nécessite des paramètres tels que le SSID, la fréquence radio du canal et des éléments de sécurité. La différence vient du fait que ces paramètres sont mis en place sur le point d’accès qui va les diffuser aux clients qui veulent se connecter au BSS.

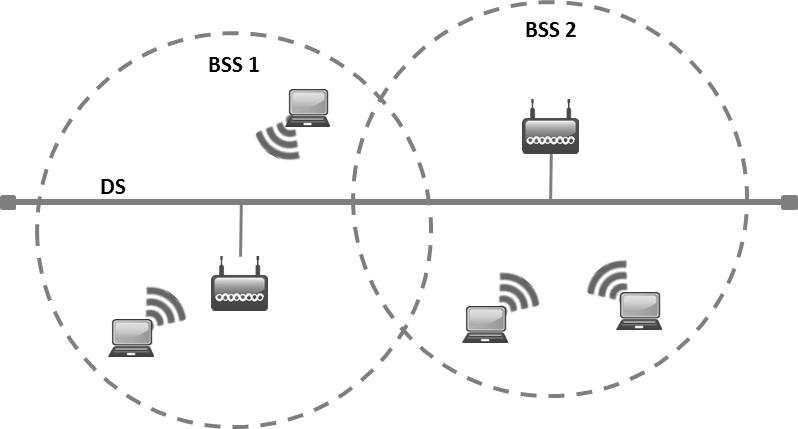

Comme décrit dans la norme IEEE 802.11-2012, un ESS est un ensemble de BSSs interconnectés qui apparaissent comme un seul BSS pour la couche « Logical Link Control » (LLC) d’une « Station » (STA) associée à l’un de ces BSSs. Ce mode d’opération est très répandu dans les déploiements en entreprise. Tous les BSSs doivent posséder des paramètres en commun, tels que le SSID et les paramètres de sécurité. Dans la majorité des cas, les BSA de chaque BSS se recouvrent pour permettre le « roaming » d’un BSS à un autre.

La transition (roaming) d’un BSS à l’autre est un élément critique de la technologie de réseau sans fil, à tel point que l’IEEE a rajouté l’amendement 802.11r pour fournir une méthode standardisée aux stations.

Il est facile de confondre les termes « Service Set Identifier » (SSID), « Extended Service Set Identifier » (ESSID) et « Basic Service Set Identifier » (BSSID). Le SSID est le nom du réseau et permet une certaine segmentation du réseau sans fil. L’ESSID n’est pas défini par la norme IEEE 802.11 ou un de ses amendements. C’est un terme utilisé par des fabricants et qui a la même signification que le SSID mais qui sous-entend d’être à cheval sur plusieurs points d’accès. Le BSSID est un identificateur unique du BSS sous la forme d’une adresse « Media Access Control » (MAC) associée à la borne. Il est important de noter que certains constructeurs autorisent plusieurs BSSIDs sur un seul point d’accès ou un seul BSSID réparti sur plusieurs points d’accès. Dans la mesure où il n’y a pas de point d’accès dans un réseau IBSS, le BSSID est généré aléatoirement, sous la forme d’une adresse MAC 802, par le premier équipement qui démarre le réseau ad hoc.

Pour pouvoir se connecter efficacement à un réseau sans fil, plusieurs échanges de trames sont nécessaires. Les trames de management permettent aux équipements sans fil de trouver et se connecter aux réseaux sans fil, en diffusant les capacités du réseau WLAN et en permettant la connexion au travers des processus d’authentification et d’association. Les trames de management sont échangées, uniquement, entre les équipements sans fil tels que les bornes et les clients, mais jamais au travers de la couche « Data Link » (couche 2) du modèle OSI. Elles sont toujours transmises au débit obligatoire le plus bas du « Service Set » de façon à ce que toutes les stations sur un même canal puissent les comprendre. Dans les trames de management, on trouve par exemple :

- Beacon

- Probe request

- Probe response

- Authentication

- Association request

- Association response

Les trames de contrôle sont utilisées pour permettre aux devices de réserver le média et d’acquitter les données. Certaines trames de contrôle sont utilisées pour solliciter des informations de la borne après un état lié à l’économie d’énergie et pour les mécanismes de protection IEEE 802.11 pour permettre la coexistence des équipements sans fil. On trouve, par exemple, les trames de contrôle suivantes :

- RTS

- CTS

- CTS to Self

- PS-Poll

- ACK

Les trames de données sont utilisées pour transporter les payloads et les informations de niveau 3 entre les équipements sans fil. Des types spéciaux de trame de données sont les « null data » et « null function » pour aider à l’implémentation des fonctions d’économie d’énergie et ne transportent aucune donnée. Il existe également les trames « QoS null » pour les fonctions de qualité de service. On peut citer, en exemple, les trames de données suivantes :

- Data

- QoS data

- Null data

La première partie de la phase de découverte, comme décrite dans la norme IEEE 802.11, est appelée « passive scanning ». Ce processus permet à un équipement d’écouter les informations des réseaux sans fil dans le « Basic Service Area » (BSA). Un exemple de trame de management utilisée pendant cette phase est appelée « beacon ». Elle transporte des informations spécifiques sur le point d’accès ou BSS, telles que le SSID, le canal RF, les débits disponibles, les paramètres de sécurité, etc… Par défaut, les « beacons » sont envoyées 10 fois par seconde, souvent présenté comme une fois toutes les 100 millisecondes. En réalité, un « beacon est envoyée toutes les 1.024 microsecondes et cette valeur s’appelle le « Target Beacon Transmission Time » (TBTT). Bien que la valeur de TBTT puisse être modifiée, il convient de ne le faire qu’en cas de nécessité ou que sur recommandation du constructeur.

« Active scanning » est la deuxième partie de la phase de découverte. Les équipements qui souhaitent se connecter à un réseau envoient une trame de management appelée « Probe Request », afin de trouver un point d’accès sur lequel se connecter. En fonction de l’utilitaire, si un SSID est spécifié dans le profile actif, le client ne contactera, uniquement, qu’un réseau dont le nom correspondra. Une exception à ceci est l’utilisation des « Probe Request » qui contiennent un « Wildcard SSID » ou « Null SSID ». La norme IEEE 802.11 veut que tous les points d’accès répondent aux « Null » ou « Broadcast » « Probe Request ». Ce sont les points d’accès qui fourniront le SSID dans la trame « Probe Response ». Les points d’accès écoutent en permanence les trames de « Probe Request ». Toutes les bornes se trouvant à portée de l’équipement et possédant un SSID correspondant, renvoient une « Probe Response ». Si plus d’une borne répond, l’équipement sélectionne la « meilleure » en fonction d’un certain nombre de critères tels que la puissance et la qualité du signal.

Les équipements IEEE 802.11 doivent utiliser un processus d’authentification pour accéder aux ressources réseau. La norme adresse deux types de méthodes d’authentification IEEE : « Open System » et « Shared Key ».

La méthode d’authentification « Open System » est définie comme étant un « Null Authentication Algorithm » et c’est un processus en deux étapes. Deux trames de management sont échangées entre l’équipement et le point d’accès pendant l’authentification « Open System ». Normalement, cette authentification ne peut pas échouer sauf si des mesures complémentaires, comme le filtrage par adresse MAC, sont mises en place. Il faut garder à l’esprit que ce mode d’authentification existe toujours, même sur les réseaux sans fil les plus sécurisés. Il est utilisé pour permettre à la station sans fil de se connecter au point d’accès, puis après s’être associée, d’utiliser des « credentials » supplémentaires, tels qu’une passphrase ou un couple username/password pour s’authentifier. Le mode IEEE « Open System » est le seul processus d’authentification autorisé avec les nouveaux amendements de sécurité et les certifications d’interopérabilité pour que le réseau soit considéré comme « Robust Security Network » (RSN). L’échange entre l’équipement et le point d’accès n’est pas un « request/response » mais un « authentication/success » qui ne fournit aucun type d’encryptage (WEP peut être optionnel).

- L’équipement sans fil, souhaitant s’authentifier, envoie une trame de management, de type « authentication », au point d’accès qui répond par un acquittement

- Le point d’accès, qui accepte l’authentification, renvoie une trame de management, indiquant le succès, à l’équipement qui répond par un acquittement

La méthode d’authentification « Shared Key », plus complexe, est un échange de type « 4-way », durant lequel quatre trames de management sont échangées entre l’équipement qui souhaite rejoindre le réseau sans fil et le point d’accès. La méthode d’authentification « Shared Key » utilise à la fois l’authentification IEEE 802.11 et l’encryptage de données. Cette méthode n’est pas considérée comme parfaite, car la clé d’authentification et, par conséquent, la clé de cryptage (WEP), peuvent être extraites par un intrus qui capturerait les quatre de trames de management. L’utilisation de WEP est obligatoire pour la méthode d’authentification « Shared Key », autant pour l’authentification de l’équipement que pour le cryptage des données. Cette méthode d’authentification doit donc être évitée et elle n’est pas autorisée lorsqu’on utilise les méthodes de sécurité IEEE 802.11i, WPA ou WPA2. La méthode d’authentification « Open System » est considérée comme plus sécurisée que la méthode « Shared Key », même lorsqu’elle utilise WEP, qui n’est là que pour le cryptage de données et non pour le processus d’authentification IEEE 802.11.

- L’équipement sans fil, souhaitant s’authentifier, envoie une trame de management, de type « authentication », au point d’accès qui répond par un acquittement

- Le point d’accès renvoie une trame de management qui contient un « Challenge Text », à l’équipement qui répond par un acquittement

- L’équipement renvoie une trame de management contenant une version cryptée, à l’aide de WEP, du « Challenge Text », à destination de la borne qui répond par un acquittement

- Après vérification de la réponse cryptée, la borne accepte l’authentification et renvoie une trame de management « Successful Authentication », à l’équipement qui répond par un acquittement

Une fois l’authentification réalisée, c’est la phase d’association IEEE 802.11 qui est mise en œuvre. Une fois les phases d’authentification et d’association réalisées, l’équipement est considéré comme faisant partie du BSS. Dès lors, il est possible d’utiliser des mécanismes d’authentification beaucoup plus sophistiqués tels que IEEE 802.1X/EAP (authentification utilisateur) ou une « Preshared Key » (Passphrase PSK). Le mécanisme d’association utilise l’échange suivant :

- L’équipement sans fil, envoie une trame de management de type « Association Request », au point d’accès qui répond par un acquittement

- Le point d’accès renvoie une trame de management de type « Association Response », à l’équipement qui répond par un acquittement

Un mécanisme de « Deauthentication » se produit lorsqu’une authentification n’est plus valide, du fait d’un équipement qui se déconnecte ou qui effectue un « roaming » vers un autre BSS. Une « Disassociation » se produit lorsqu’une association avec un point d’accès est terminée, ce qui se produit lors d’un « roaming ». Les « Deauthentication » et « Disassociation » sont des notifications et non des requêtes, elles ne peuvent être refusées. A moins que l’amendement IEEE 802.11w ne soit implémenté, la « Deauthentication » peut être considérée comme une faille de sécurité. Ces trames peuvent être utilisées pour des attaques de déni de service (par un envoi continu de trames de « deauthentication » vers un équipement) ou pour détourner un équipement sans fil (envoi d’une trame de « deauthentication » et « hijack » de l’équipement au moment de sa tentative de « reauthentication »).

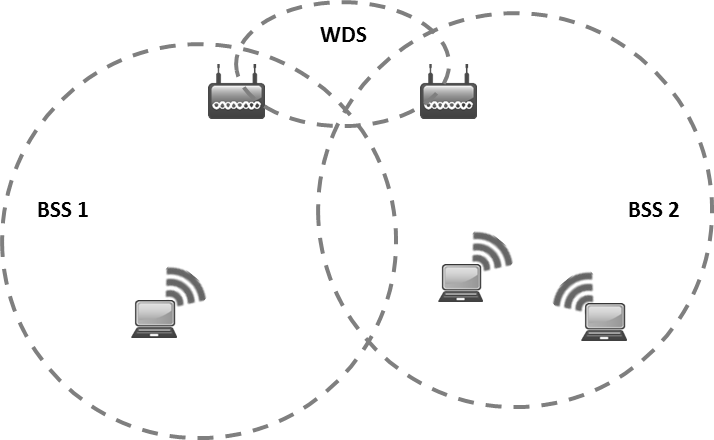

Dans la technologie LAN sans fil, le « Distributed System » (DS) est l’infrastructure de réseau commune, filaire ou sans fil, sur laquelle les points d’accès sont connectés. Dans la majorité des cas, il s’agit d’un réseau Ethernet et les bornes jouent le rôle de « Layer 2 Translational Bridge », défini comme un équipement utilisé pour connecter, ensemble, des réseaux LANs différents (comme IEEE 802.3 et 802.11). Une borne possède suffisamment d’intelligence pour décider si une trame doit être envoyée vers le DS ou rester sur le réseau sans fil d’origine. Ceci est possible car la borne sait si un équipement fait partie du réseau sans fil du fait des méthodes d’authentification et d’association décrites plus haut. Dans certains cas, il est faisable et justifié d’utiliser un « Wireless Distribution System » (WDS). Dans ce cas, la meilleure méthode consiste à utiliser des bornes comportant deux technologies radio différentes, l’une d’elle pour faire le rôle de point d’accès et l’autre pour créer le WDS.

Les vitesses, appelés « Data Rates » (quantité maximum d’information pouvant être envoyée en théorie), dépendent des technologies utilisées et ne représentent pas la quantité d’information réellement transférée entre les équipements et le réseau sans fil. Le débit, appelé « Throughput », est la quantité d’information réellement envoyée ou reçue. Plusieurs variables affectent le « Throughput », comme par exemple :

- La technologie de « Spread Spectrum » (couche physique)

- Les interférences RF

- Le nombre d’équipements connectés sur le point d’accès

Par exemple, sur un point d’accès 802.11g avec un « Data Rates » maximum de 54 Mbits/s, un seul utilisateur connecté peut espérer avoir un « Throughput » de 50%, soit 20 Mbits/s. Si d’autres utilisateurs se connectent au même point d’accès, le « Throughput » de chaque utilisateur va être encore inférieur à cause de la contention sur le média.

Lorsqu’un équipement sans fil s’éloigne du point d’accès au sein d’un BSA, son « Data Rates » diminue et inversement, son « Data Rates » augmente lorsque l’équipement se rapproche du point d’accès. Ce mécanisme s’appelle « Dynamic Rate Switching » (DRS), connu également sous le nom de « Dynamic Rate Shifting » ou « Dynamic Rate Selection ». Ce processus permet à un équipement sans fil de s’adapter aux conditions RF en différents endroits du BSA. Le processus DRS est accompli à l’aide de mécanismes propriétaires aux constructeurs. En s’éloignant du point d’accès, la quantité de signal reçue va décroitre du fait du « Free Space Path Loss » et le type de modulation va changer pour s’adapter à la baisse de qualité du signal. Utiliser un type de modulation moins complexe à un plus bas débit permet à l’équipement d’obtenir globalement une meilleure performance.

Le « roaming » est le terme utilisé pour décrire ce qui se produit quand un équipement sans fil effectue une transition d’un BSS ou borne vers un autre. Le « roaming » n’était pas pris en compte dans la norme IEEE 802.11 d’origine. Cette fonction est typiquement accomplie de façon propriétaire par les constructeurs. Il y a eu l’amendement 802.11F (Inter-Acces Point Protocol) à la norme IEEE 802.11, ratifié en juin 2003 et recommandé comme pratique pour permettre l’interopérabilité constructeur. Cependant, cette recommandation n’a que peu ou pas été implémentée et elle a été supprimée en février 2006 par le Comité Exécutif de l’IEEE 802. La nouvelle tentative pour standardiser le « roaming » entre les points d’accès est l’amendement IEEE 802.11r ratifié en 2008 et inclus, maintenant, dans la norme IEEE 802.11-2012. La force de ce nouvel amendement à la norme est de de permettre le « Fast Secure Transition » avec les équipements sans fil pour la voix. Quand un équipement sans fil traverse un BSA et reçoit un signal d’un autre point d’accès, il doit prendre la décision de rester associé à la borne actuelle ou de se réassocier avec le nouveau point d’accès. Cette décision est propriétaire à chaque constructeur et basée sur certains critères tels que :

- « Signal Strength » – Force du signal

- « Signal-to-Noise Ratio » – Rapport signal sur bruit

- « Error Rate » – Taux d’erreur

- « Number of Currently Associated Devices » – Nombre d’équipements actuellement associés

Lorsqu’un équipement LAN sans fil choisit de se réassocier à un nouveau point d’accès, le point d’accès d’origine passera la main au nouveau tel qu’il le demande. Cette transition est effectuée au travers du DS en fonction de la façon dont le constructeur a implémenté cette fonctionnalité. Dans la mesure où l’équipement est déjà associé, il va devoir accomplir un processus de réassociation pour se connecter à la nouvelle borne :

- L’équipement sans fil, envoie une trame de management de type « Reassociation Request », au point d’accès qui répond par un acquittement

- Le nouveau point d’accès renvoie une trame de management de type « Reassociation Response », après un transfert depuis la borne d’origine au travers du DS, à l’équipement qui répond par un acquittement

Beaucoup d’équipements sans fil sont portables et utilisent l’énergie de batteries DC. Un adaptateur sans fil utilise l’énergie DC pour fonctionner, ce qui peut être significatif pour la batterie de l’équipement. C’est particulièrement vrai depuis la norme IEEE 802.11n qui supporte la technologie MIMO. La norme IEEE 802.11 adresse, depuis l’origine, l’économie d’énergie. Cette opération d’économie d’énergie est conçue pour permettre à un équipement LAN sans fil d’entrer dans un état de somnolence afin d’économiser de l’énergie et allonger la durée de vie de la batterie. Si l’équipement est branché sur une source d’énergie plus conséquente, comme une sortie AC, il n’y a aucune raison d’implémenter des fonctionnalités d’économie d’énergie. La norme IEEE 802.11 d’origine adressait deux modes différents d’économie d’énergie : « Active Mode » (AM) et « Power Save » (PS). Bien qu’encore largement utilisé, le mode « Power Save » est considéré, dans certains cas, comme obsolète car l’amendement IEEE 802.11e pour la qualité de service adresse des nouveaux mécanismes d’économie d’énergie plus efficaces. C’est une trame de données « Null Function » qui est utilisée, avec la gestion de l’énergie, pour informer le point d’accès d’un changement d’état.

Dans le mode « Active Mode » (AM), un équipement LAN sans fil ou station (STA) peut recevoir une trame à tout moment et se trouve toujours en état de vigilance (« Awake »). Dans ce cas, l’équipement sans fil ne s’appuie pas sur l’énergie de la batterie et il n’a aucune raison de passer en veille. Certains constructeurs appellent ce mode : « Continuous Active Mode » (CAM).

Dans le mode « Power Save » (PS), un équipement LAN sans fil ou station (STA) entre en somnolence durant de courtes périodes. A intervalle régulier, l’équipement va écouter certains « beacons » et déterminer si des données sont en attente dans le buffer du point d’accès. Quand un équipement sans fil s’associe à un point d’accès, il reçoit un « Association ID » (AID), qui est une valeur représentant l’équipement et ses capacités, tel que le mode d’économie d’énergie. La trame de « beacon » contient un indicateur pour chaque AID, permettant aux équipements associés de savoir si des données sont en attente dans le buffer. Si c’est la cas, l’équipement va envoyer une trame de contrôle « PS-Poll » à la borne pour demander à recevoir les données.

La fonction d’économie d’énergie peut engendrer un certain nombre d’overhead et de perte de performance. Cette fonction est répandue dans les équipements pour lesquels la durée de vie de la batterie est fondamentale : scanner de code barre, téléphone Wi-Fi et autres ordinateurs de poche.

La fonction « Automatic Power Save Delivery » (APSD) proposée par l’amendement IEEE 802.11e pour la « Quality of Service » (QoS), fonctionne différemment en ce sens qu’une trame va réveiller l’équipement pour recevoir de la donnée. Ce mode de fonctionnement est plus efficace avec les applications sensibles à la latence, telles que voix et la vidéo.

Pour permettre aux technologies plus rapides, telles que le 802.11g et 802.11n, de communiquer avec des équipements sans fil plus anciens, une technologie appelée « Protection Mechanisms » a été mise au point afin d’assurer la rétrocompatibilité. Les mécanismes disponibles dépendent de l’amendement utilisé. Il existe deux grandes catégories de mécanismes de protection :

- « Extended Rate Physical » (ERP) pour les réseaux IEEE 802.11g

- « High Throughput » (HT) pour les réseaux IEEE 802.11n

Pour permettre aux équipements IEEE 802.11b et IEEE 802.11g de coexister dans le même BSA, le point d’accès doit doit utiliser le mécanisme de protection ERP. La plupart des constructeurs d’équipements IEEE 802.11 offrent plusieurs options qui incluent, généralement, la possibilité de configurer le point d’accès dans un de ces trois modes :

- IEEE 802.11b mode seul : DSSS et HR/DSSS

- IEEE 802.11g mode seul : ERP-OFDM

- IEEE 802.11b/g mode mixte : DSSS, HR/DSSS et ERP-OFDM

Le mode IEEE 802.11b seul, nécessite un point d’accès opérant en mode « 802.11b-only », en désactivant tous les débits ERP-OFDM IEEE 802.11g de 6, 9, 12, 18, 24, 36, 48 et 54 Mbits/s et en permettant seulement les débits DSSS de 1 et 2 Mbits/s et les débits HR/DSSS de 5,5 et 11 Mbits/s.

Le mode IEEE 802.11g seul, désactive tous les débits IEEE 802.11b DSSS et HR/DSSS de 1, 2, 5,5 et 11 Mbits/s en ne laissant que les débits ERP-OFDM de 6, 9, 12, 18, 24, 36, 48 et 54 Mbits/s. Ce mode est pratique dans un environnement ne nécessitant pas de rétrocompatibilité vers IEEE 802.11b et dans lequel les débits doivent être maximisés.

Le mode mixte IEEE 802.11b/g est le plus communément utilisé dans la bande des 2,4 GHz, car il permet aux équipements IEEE 802.11b et 802.11g de communiquer ensemble au sein du même BSA, avec une conséquence défavorable pour les débits. « Extended Rate Physical » (ERP) en mode mixte utilise des trames de contrôle pour réserver le média sans fil. Deux options sont disponibles :

- « Request to Send / Clear to Send » (RTS/CTS)

- « Clear to Send (CTS) to Self », constitué d’une seule trame engendrant moins d’overhead que le processus RTS/CTS

Les équipements IEEE 802.11n opèrent dans la bande des 2,4 GHz et celle des 5 GHz. La rétrocompatibilité vers les équipements IEEE 802.11a/b/g doit être prise en compte. L’amendement IEEE 802.11n identifie plusieurs modes pour le mécanisme de protection HT :

- Mode 0 : « Greenfield mode »

- Mode 1 : « HT-nonmember protection mode »

- Mode 2 : « HT 20 MHz protection mode »

- Mode 3 : « HT mixed mode »

Ces modes changent constamment en fonction de l’environnement RF et des équipements sans fil associés. L’objectif des réseaux IEEE 802.11n est d’aller vers le mode 0 (« Greenfield »), bien que l’on trouve souvent du mode 3 déployé. Le mode 0 n’autorise que les équipements HT qui doivent être tous soit en 20 MHz ou 20/40 MHz de largeur de canal. Si un point d’accès est configuré en 20/40 MHz et qu’un équipement s’associe alors qu’il ne supporte que le 20 MHz, alors la connexion n’est pas considérée comme « Greenfield ». Le mode 0 n’autorise pas des équipements IEEE 802.11a/b/g sur le même canal RF, dont le dialogue sera perçu comme des interférences RF liées aux collisions.

Tous les équipements en mode 1 (« HT-nonmember protection mode ») doivent avoir des capacités HT. Quand un équipement non-HT (un point d’accès ou un équipement IEEE 802.11a/b/g) est dans le rayon de réception du point d’accès HT et sur le même canal 20 MHz ou 20/40 MHz, ce mode de protection est activé.

Tous les équipements en mode 2 (« HT 20 MHz protection mode ») doivent, également, avoir des capacités HT. Ce mode est basé sur le fait que tous les équipements 802.11n peuvent utiliser des canaux à 20 MHz ou 20/40 MHz. Si au moins une station 20 MHz HT est associée à un point d’accès 20/40 MHz HT et que ce point d’accès offre la compatibilité 20 MHz alors le mode 2 est activé.

Le mode 3 (« HT mixed mode ») est utilisé si au moins une station non-HT est associée au BSS. Ce mode permet la rétrocompatibilité avec les équipements IEEE 802.11a/b/g.

Deux autres modes de protection HT sont également disponibles :

- « Dual CTS » qui est un mécanisme de protection de niveau 2 qui est utilisé pour la rétrocompatibilité entre des équipements IEEE 802.11n HT et IEEE 802.11a/b/g

- » Phased Coexistence Operation » (PCO) qui est un mode BSS optionnel alternant des phases 20 MHz et 20/40 MHz contrôlées par un point d’accès ayant les capacités PCO