Additional Content

Cookie e tecnologie di fingerprinting

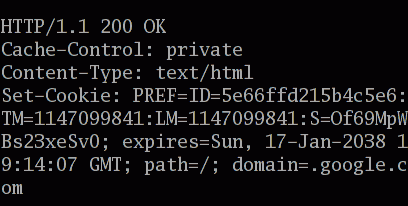

I cookie sono dei piccoli file sul computer che comunicano al browser web che siete, per esempio, l’utente numero #745673 sul sito web e che vi piace una cosa o un’altra. I cookie sono stati pensati in modo tale che ogni volta che visitiamo il medesimo sito, non dobbiamo specificare preferenze come lingua o località, perdere gli articoli nel carrello o compilare formulari da capo. Quando la tecnologia era agli inizi avevamo un controllo completo su quali dati i cookie potessero rilevare1,2.

Successivamente, le società hanno compreso che potevano utilizzare i dati rilevati dai cookie per conoscere ciò su cui amiamo fare clic o che acquistiamo. Pertanto, si potrebbero visualizzare degli annunci pubblicitari, non basati sul contenuto della pagina sulla quale stiamo navigando, ma sui nostri dati personali (targeting comportamentale)1. In seguito, le società hanno iniziato anche a inserire i propri cookie sui siti web di altre società per tracciare ancora meglio ogni utente. Questi cookie di terzi hanno pagato questo privilegio al sito ospite. Ciò è all’origine del fatto che i medesimi annunci pubblicitari hanno iniziato a presentarcisi in modo ricorrente su siti web diversi2.

Inoltre, utilizzando dati come identificativi di posta elettronica o numeri di carta di credito, queste società potrebbero collegare i diversi numeri identificativi a un singolo utente per trarre informazioni migliori sul suo comportamento. Questa attività viene definita sincronizzazione dei cookie. L’utente naturalmente non ha modo di sapere quali dati vengono combinati insieme per creare il suo profilo comportamentale.

Oltre a ciò, si è iniziato a usare gli algoritmi di apprendimento automatico per vagliare i dati degli utenti e assegnare loro etichette come uomo, donna, nero, europeo o “tendente alla depressione”1. Queste etichette non hanno nulla a che fare con le nostre identità, ma con quale genere di comportamento di utenti precedenti somiglia di più al nostro. Le etichette vengono vendute a società che vendono prodotti, case, opportunità di lavoro… Così agli utenti etichettati in un certo modo viene mostrato un annuncio pubblicitario mentre qualcuno con un comportamento online diverso, sulla medesima pagina, visualizza un annuncio pubblicitario completamente diverso. Ciò a sua volta può determinare a quale tipo di lavoro ci candidiamo e in quale quartiere acquistiamo una casa e pertanto quali scuole frequentano i nostri figli3.

Oggi, la tecnologia dei cookie è incorporata nella maggior parte dei browser di Internet. Uno studio del 2016 ha rilevato che la maggior parte delle terze parti effettua la sincronizzazione dei cookie. «45 delle principali 50, 85 delle principali 100, 157 delle principali 200 e 460 delle principali 1.000» terze parti sincronizzano cookie provenienti da fonti diverse per raccogliere informazioni sugli utenti4. Si è riscontrato che Google, per esempio, può tracciare un utente sull’80% dei siti web5 con minacce per la privacy e l’autonomia e l’aumento delle richieste del rafforzamento della sorveglianza e dei controlli6.

Quando questi risultati sono stati pubblicati hanno scatenato lo sdegno dell’opinione pubblica. Si è affermata la popolarità di molti plug-in per browser, come DoNotTrackMe, che servivano per bloccare i cookie. I browser Internet hanno iniziato ad adottare comandi per bloccare o cancellare i cookie2. Società come Apple e Google hanno persino interrotto l’inserimento o si sono impegnate a vietare i cookie di terze parti1. La targetizzazione online si è spostata dai cookie a strumenti di tracciamento più persistenti.

Per esempio, all’interno di Adobe Flash Player potrebbero essere inseriti dei file simili a cookie, i quali rimangono dopo che altri cookie sono stati cancellati. Essi a loro volta possono essere bloccati installando app come FlashBlock2. Ovviamente, la tecnologia di tracciamento dispone di strumenti più persistenti: diverse tipologie di fingerprinting che non sono rilevate dalla maggior parte dei programmi di blocco4.

L’idea è che i nostri dispositivi e i nostri servizi, computer, telefoni e altoparlanti dei dispositivi, elaborino dati e forniscano output in modo abbastanza diverso dai dispositivi di altri utenti: possono funzionare come le nostre impronte digitali, che sono uniche, soprattutto quando le diverse tecniche sono combinate per creare la nostra identità online4.

L’indirizzo IP dei nostri dispositivi, la Ethernet o gli indirizzi Wi-fi (tecnologie di fingerprinting basate su WebRTC), come la combinazione dell’hardware che possediamo con del software che utilizziamo riproduce dei file audio (fingerprinting con l’API AudioContext) e persino il livello di carica della batteria e il tempo rimanente prima che il dispositivo si scarichi o si ricarichi possono tutti essere utilizzati come identificatori nel breve o nel lungo periodo mantenendo attivo il tracciamento online7,4.

1 Kant, T., Identity, Advertising, and Algorithmic Targeting: Or How (Not) to Target Your “Ideal User”, MIT Case Studies in Social and Ethical Responsibilities of Computing, 2021.

2 Schneier, B., Data and Goliath : the Hidden Battles to Collect Your Data and Control Your World, W.W. Norton & Company, New York, 2015.

3 Barocas, S., Hardt, M., Narayanan, A., Fairness and machine learning Limitations and Opportunities, 2022.

4 Englehardt, S., Narayanan, A., Online Tracking: A 1-million-site Measurement and Analysis, Extended version of paper, ACM CCS, 2016.

5 Libert, T., Exposing the Invisible Web: An Analysis of Third-Party HTTP Requests on 1 Million Websites, International Journal of Communication, v. 9, p. 18, Oct. 2015.

6 Tavani, H., Zimmer, M., Search Engines and Ethics, The Stanford Encyclopedia of Philosophy, Fall 2020 Edition, Edward N. Zalta (ed.).

7 Olejnik, L., Acar, G., Castelluccia, C., Diaz, C., The leaking battery, Cryptology ePrint Archive, Report 2015/616, 2015.