Contenus additionnels

Cookies et Fingerprinting

http ://creativecommons.org/licenses/by-sa/2.0/

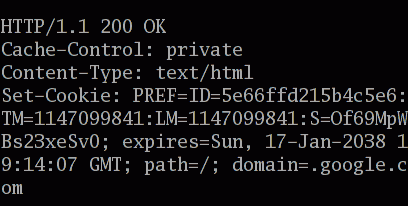

Les cookies désignent des petits fichiers installés sur votre ordinateur, qui indiquent au navigateur web que vous êtes, par exemple, l’utilisateur n°745673 sur ce site web et que vous êtes intéressé par tel ou tel contenu. Grâce à ces cookies, chaque fois que vous visitez un même site, vous n’avez pas à spécifier vos préférences, comme la langue ou votre localisation, vous retrouvez vos articles dans votre panier ou vous pouvez reprendre la saisie d’un formulaire là où vous vous étiez arrêté. Pendant les premières phases de cette technologie, nous avions entièrement le contrôle sur les données collectées par les cookies1,2.

Par la suite, les entreprises ont réalisé qu’elles pouvaient utiliser les données des cookies pour comprendre ce qui intéressait les utilisateurs, en termes de clics ou d’achats. Ainsi, elles peuvent vous proposer des publicités qui ne dépendent pas du contenu de la page où vous vous trouvez mais plutôt de vos propres goûts personnels (ciblage comportemental)1. Par la suite, les entreprises ont également commencé à utiliser leurs cookies sur les sites web d’autres entreprises, afin de mieux suivre chaque utilisateur. Ces cookies tiers rémunèrent l’hébergeur en échange de ce privilège. A partir de ce moment-là, les publicités ont commencé à nous suivre d’un site web à un autre2.

Qui plus est, en utilisant d’autres éléments comme les identifiants courriels ou les numéros de cartes de crédit, ces entreprises ont réussi à lier les différents numéros d’identification à un même utilisateur afin de mieux comprendre son comportement. C’est ce que l’on appelle la synchronisation des cookies. L’utilisateur ne peut évidemment pas savoir quelles sont les données utilisées pour construire son profil comportemental.

En plus de cela, les algorithmes de Machine Learning ont commencé à être utilisés pour analyser les données utilisateurs et pour leur assigner des labels, par exemple « homme », « femme », « Noir », « européen » ou « souffrant de dépression »1. Ces labels n’ont rien à voir avec nos identités mais ils ont pour but de nous associer avec le comportement utilisateur qui se rapproche le plus du nôtre. Ces labels sont vendus aux entreprises, qui nous vendent ensuite des produits, des maisons ou des offres d’emploi. Ainsi, les utilisateurs répondant à certains labels sont exposés à certaines publicités, tandis que ceux présentant un autre comportement en ligne seront exposés à des publicités complètement différentes, sur la même page. Les algorithmes peuvent ensuite identifier les offres auxquelles nous postulons, les quartiers dans lesquels nous cherchons à nous loger, et par conséquent les écoles que fréquentent nos enfants3.

Aujourd’hui, la technologie des cookies est intégrée à la plupart des navigateurs Internet. Une étude de 2016 montre que la plupart des tiers procèdent à la synchronisation des cookies. « 45 des 50 principaux tiers, 85 des 100 principaux tiers, 157 des 200 principaux tiers et 460 des 1000 principaux tiers » procèdent à la synchronisation des cookies à partir de sources différentes dans le but de regrouper des informations concernant les utilisateurs4. Il a été montré que Google, par exemple, pouvait suivre un utilisateur sur 80% des sites web5, ce qui présente des risques en matière de confidentialité et d’autonomie, renforçant ainsi le besoin de surveillance et de contrôle6.

La publication de ces résultats a suscité l’indignation du public. De nombreux plugins de navigateurs permettant de bloquer les cookies, comme DoNotTrackMe, sont devenus très populaires. Les navigateurs Internet ont commencé à contrôler le blocage ou la suppression des cookies2. Des entreprises comme Apple et Google ont même arrêté d’utiliser des cookies tiers, ou se sont engagées à le faire1. Le ciblage en ligne s’est désintéressé des cookies, en faveur de techniques de suivi plus persistantes.

Par exemple, des fichiers similaires à des cookies peuvent être stockés avec le lecteur Flash Adobe et rester sur votre ordinateur, même une fois les cookies supprimés. Vous pouvez bloquer ces fichiers en installant des applications, comme FlashBlock2. Évidemment, les technologies de suivi sont équipées des outils les plus tenaces, avec notamment différents types de fingerprinting, indétectables pour la plupart des outils de blocage4.

Le concept de fingerprinting consiste à ce que nos appareils et nos services (ordinateurs, téléphones, enceintes) traitent les données et produisent des résultats légèrement différents de ceux des autres utilisateurs. Ils deviennent ainsi notre « empreinte digitale » unique, notamment lorsque différentes techniques sont combinées pour créer notre identité en ligne4. L’adresse IP de nos appareils, nos adresses Ethernet ou Wi-Fi (Fingerprinting WebRTC)), la manière dont notre combinaison de hardware et de logiciels lit les fichiers audio (AudioContext Fingerprinting) et même le niveau de charge et la durée restante de votre batterie peuvent être utilisés comme indicateurs, à long terme et à court terme, afin de continuer à suivre vos activités en ligne7,4.

1 Kant, T., Identity, Advertising, and Algorithmic Targeting: Or How (Not) to Target Your “Ideal User”, MIT Case Studies in Social and Ethical Responsibilities of Computing, 2021.

2 Schneier, B., Data and Goliath : the Hidden Battles to Collect Your Data and Control Your World, W.W. Norton & Company, New York, 2015.

3 Barocas, S., Hardt, M., Narayanan, A., Fairness and machine learning Limitations and Opportunities, 2022.

4 Englehardt, S., Narayanan, A., Online Tracking: A 1-million-site Measurement and Analysis, Extended version of paper, ACM CCS, 2016.

5 Libert, T., Exposing the Invisible Web: An Analysis of Third-Party HTTP Requests on 1 Million Websites, International Journal of Communication, v. 9, p. 18, Oct. 2015.

6 Tavani, H., Zimmer, M., Search Engines and Ethics, The Stanford Encyclopedia of Philosophy, Fall 2020 Edition, Edward N. Zalta (ed.).

7 Olejnik, L., Acar, G., Castelluccia, C., Diaz, C., The leaking battery, Cryptology ePrint Archive, Report 2015/616, 2015.